Ik ben een Zivver-beheerder

Zivver instellen en beheren

Beheerrollen instellen

Role-Based Access Control

Met Role-Based Access Control (RBAC) kun je specifieke admin-rollen (Volledig beheerder, Beleidsbeheerder, Support en Auditor) toewijzen binnen de organisatie-instellingen van Zivver, waardoor het beheer van gebruikers wordt gestroomlijnd en de beveiliging wordt verbeterd. RBAC helpt de efficiëntie van je administratieve processen te verhogen, terwijl belangrijke functionaliteiten en informatie worden beschermd. Op deze pagina lees je alles over het gebruik van RBAC in Zivver voor jouw organisatie.

Role-Based Access Control maakt deel uit van ons Advanced Administration Bundle, dat mogelijkheden bevat die grotere organisaties nodig hebben, terwijl MKB’s dit vaak niet nodig hebben. Neem contact op met je contactpersoon bij Zivver of met ons supportteam als je interesse hebt in deze functie.

Rollen wijzigen

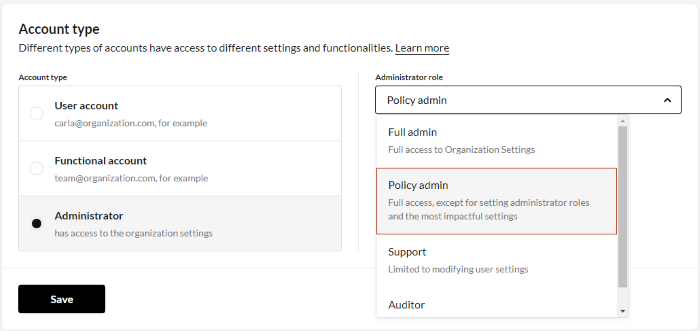

Volg deze stappen om beheerrollen toe te wijzen:

- Log in op de Zivver WebApp als Full Admin.

Elke bestaande beheerder vóór de activering van RBAC krijgt automatisch de rol Full Admin. - Klik op

Organisatie-instellingen.

- Vouw

Gebruikersbeheer uit.

- Klik op Accounts.

- Klik op naast het account dat je wilt bewerken.

- Scroll naar het paneel Type account.

- Selecteer Beheerder.

- Kies een rol uit het dropdownmenu Beheerdersrol.

- Klik op .

- Controleer en bevestig je wijzigingen.

Als dit account nog geen beheerder was en Single Sign-On is ingeschakeld, moet je een tijdelijk wachtwoord voor het account invoeren.

Rollen

Met RBAC kan toegang tot de Zivver-organisatie-instellingen worden verleend op basis van vier veelvoorkomende beheerdersrollen:

- Volledig beheerder: Volledige bewerkingsrechten voor alle instellingen en de mogelijkheid om de rollen van andere beheerders te beheren

- Beleidsbeheerder: Bewerkingsrechten voor alle instellingen, met uitzondering van de meest ingrijpende instellingen die slechts één keer hoeven te worden ingesteld, plus toegang tot audit- en communicatielogs

- Support: Bewerkingsrechten voor gebruikersaccounts, maar geen toegang tot ingrijpende accountinstellingen of gevoelige gegevens

- Auditor: Alleen-lezen toegang tot alle instellingen, geen mogelijkheid om wijzigingen aan te brengen

Om taken voor effectief Zivver-beheer uit te voeren, moeten zowel Volledig beheerder als Beleidsbeheerder acties kunnen uitvoeren die toegang geven tot berichtgegevens van andere gebruikers (zoals wachtwoordresets of gedelegeerde toegang). Houd hier rekening mee bij het toewijzen van deze rollen.

Overzicht van machtigingen

In dit overzicht geeft 📖 Bekijk (alleen-lezen) machtigingen aan en ✏️ Bewerk (schrijf) machtigingen voor een scope. Als er geen icoon wordt weergegeven, heeft de rol geen machtiging.

| Scope | Volledig beheerder | Beleidsbeheerder | Support | Auditor |

|---|---|---|---|---|

| Algemeen | ||||

| Startpagina | 📖 | 📖 | 📖 | 📖 |

| Organisatieaccountinformatie (logo, branding, naam, houder) | ✏️ | 📖 | 📖 | 📖 |

| Data-export host en gebruikersnaam (excl. wachtwoord) | 📖 | 📖 | 📖 | |

| Domeinen en (DNS) instellingen | ✏️ | 📖 | 📖 | |

| Inkomende Direct Delivery instellingen | ✏️ | 📖 | 📖 | |

| NTA-7516 verzendinstellingen | ✏️ | 📖 | 📖 | 📖 |

| Organisatie-eenheden | ✏️ | ✏️ | ✏️ | 📖 |

| Organisatie-abonnement | ✏️ | 📖 | 📖 | 📖 |

| Contactpagina ondersteuning | 📖 | 📖 | 📖 | 📖 |

| Gebruikersbeheer | ||||

| Accountgegevens (naam, foto, taal, tijdzone, weergegeven afzender) | ✏️ | ✏️ | ✏️ | 📖 |

| E-mail aliassen | ✏️ | ✏️ | 📖 | 📖 |

| Delegaties | ✏️ | ✏️ | 📖 | 📖 |

| Wachtwoord reset | ✏️ | ✏️ | ||

| Communicatielog | 📖 | 📖 | ||

| Accounts die moeten worden hersteld na wachtwoord reset | ✏️ | ✏️ | ✏️ | 📖 |

| Authenticatiefactoren | ✏️ | ✏️ | ✏️ | 📖 |

| Actieve sessies afmelden | ✏️ | ✏️ | ✏️ | 📖 |

| Beheerdersrol | ✏️ | 📖 | 📖 | 📖 |

| Accounttype (gebruiker of functioneel) | ✏️ | ✏️ | 📖 | 📖 |

| Accountstatus (actief of gedeactiveerd) | ✏️ | ✏️ | ✏️ | 📖 |

| Single Sign-On instellingen | ✏️ | 📖 | 📖 | |

| Vertrouwde netwerken | ✏️ | ✏️ | 📖 | |

| Automatische accountverwijdering | ✏️ | 📖 | 📖 | |

| Inzichten | ||||

| Inzichten zonder persoonsgegevens | 📖 | 📖 | 📖 | |

| Inzichten met persoonsgegevens | 📖 | 📖 | ||

| Auditlog | 📖 | 📖 | ||

| Beleidsregels | ||||

| Ontvanger verificatie | ✏️ | ✏️ | ✏️ | 📖 |

| Toegestane verificatiemethoden | ✏️ | ✏️ | 📖 | |

| Toegestane vertrouwde apparaten | ✏️ | ✏️ | 📖 | |

| Uitgaande Direct Delivery | ✏️ | ✏️ | 📖 | |

| Bedrijfsregels | ✏️ | ✏️ | 📖 | |

| Vertrouwde domeinen | ✏️ | ✏️ | 📖 | |

| Organisatie intrekkingsbeleid | ✏️ | ✏️ | 📖 | |

| Plugin-instellingen | ✏️ | ✏️ | 📖 | |

| Ervaring van ontvanger | ||||

| Notificatiebericht | ✏️ | ✏️ | 📖 | |

| Zivver-instellingen introduceren | ✏️ | ✏️ | 📖 | |

| Conversatiestarters | ✏️ | ✏️ | 📖 | |

| Weergegeven afzender van organisatie | ✏️ | ✏️ | 📖 | 📖 |

| Aangepaste ondersteuningskanalen | ✏️ | ✏️ | 📖 | |

| Integraties | ||||

| SMTP-gegevens | ✏️ | 📖 | 📖 | |

| DLP Gateway | ✏️ | ✏️ | 📖 | |

| API-sleutels | ✏️ | 📖 | 📖 | |

| Google Workspace-sleutel | ✏️ | 📖 | 📖 | |

| Gebruikers toegang geven tot Chrome Extension Service Account Key | ✏️ | 📖 | 📖 | |

| Downloadpagina | 📖 | 📖 | 📖 | 📖 |

Veelgestelde vragen

Wie kan wachtwoorden resetten of primaire e-mailadressen van andere admins wijzigen?

Om veiligheidsredenen kan alleen de Full Admin het wachtwoord resetten of het primaire e-mailadres van een andere admin wijzigen. Deze beperking voorkomt dat beperkte admins toegang krijgen tot de accounts van andere admins en acties uitvoeren die hogere rechten vereisen.Is RBAC ook van toepassing op persoonlijke instellingen van gebruikers?

Nee, deze functionaliteit geldt alleen voor admin-instellingen. Het heeft geen invloed op wijzigingen die gebruikers in hun eigen persoonlijke profiel kunnen maken (zoals te zien op deze screenshot).