Ik ben een Zivver-beheerder

Zivver instellen en beheren

NTA 7516 Compliance Handleiding

Zivver helpt jouw organisatie te voldoen aan de eisen van de NTA waar een leverancier als Zivver een rol bij kan spelen. In juni 2020 verleende NEN als eerste leverancier de certificatie tegen NTA 7516 aan Zivver. Voor meer informatie over het toetsingsschema zie Veilig mailen met NTA 7516 van NEN.

Compliance met de NTA is echter een vereiste voor organisaties en omvat meer dan alleen het selecteren van een leverancier. Hieronder geeft Zivver een overzicht van de aspecten waarvoor organisaties zelf verantwoordelijk blijven voordat ze als “NTA 7516-compliant” kunnen worden beschouwd. Sommige van deze stappen vereisen configuratie in Zivver, wat per stap wordt aangegeven. Andere stappen vereisen organisatorische, beleidsmatige of technische aanpassingen buiten Zivver. Zivver raadt aan eerst de webinaropname te bekijken, waarin de onderstaande stappen worden toegelicht.

Let op dat deze eisen gelden in combinatie met het gebruik van Zivver. Bij gebruik van oplossingen die niet aan alle leverancierseisen voldoen, dient de organisatie (veel) meer zaken zelf te regelen.

Wil je meer informatie over de inhoud van de NTA 7516? Kijk dan op de Zivver-website. Wil je ondersteuning bij het voldoen aan de eisen van de NTA 7516? Neem contact op met Zivver via customersuccess@zivver.com. Zivver vertelt je dan meer over de mogelijkheden hiervoor.

Vereiste acties

- Beveilig toegang tot de e-mailomgeving met 2FA

- Verstuur notificatieberichten namens het organisatie-domein (vereist configuratie Zivver)

- Stel DMARC in voor de inkomende mailserver

- Zorg dat opgeslagen e-mails niet in onbevoegde handen kunnen vallen

- Waarborg dat authenticatiegegevens van ontvangende personen bekend en geverifieerd zijn

- Voer ‘security by default’ in door veilige e-mail automatisch aan te zetten bij gevoelige informatie (vereist configuratie Zivver)

- Stel beleid en regels op

- Pas logging toe op berichten die via de reguliere mailserver verzonden en ontvangen worden

- Richt een systeem in zodat personen op eigen initiatief veilig ad hoc berichten kunnen versturen aan je organisatie en maak dit breed bekend (vereist configuratie Zivver)

- Beveilig het e-maildomein en de (inkomende) e-mailserver (met DANE of Trusted Certificate)

- Richt een eenvoudige manier in om veilige berichten te archiveren (optioneel criterium) (vereist configuratie Zivver)

- Voer een self assessment uit

- Maak interoperabiliteit conform NTA 7516 kenbaar (vereist configuratie Zivver)

Beveilig toegang tot de e-mailomgeving met 2FA

Vereist voor NTA 7516 eis: 6.1.5, 6.1.7 en 6.1.10

De beveiliging van de toegang tot de e-mailomgeving met 2FA is vereist om twee redenen:

- Er moet aangetoond worden dat de verzender daadwerkelijk de persoon is voor wie die persoon zich uitgeeft.

- De NTA 7516 vereist dat de inhoud van ad-hoc-berichtenverkeer uitsluitend door de beoogde ontvanger kan worden gelezen en/of verwerkt.

Dit betekent in de praktijk dat toegang tot een mailbox vanaf elke cliënt (bijvoorbeeld Outlook vanaf de werkplek, een app op mobiel of webmail vanaf thuis) alleen mogelijk mag zijn na inloggen met geverifieerde 2FA (dit staat gelijk aan niveau eIDAS substantieel). Toegang tot gevoelige informatie met alleen een wachtwoord mag dus niet mogelijk zijn.

Zivver adviseert om 2FA te implementeren op de werkplek door werknemers te laten inloggen met een wachtwoord en bijvoorbeeld een token. Dit verkleint de kans dat onbevoegden toegang krijgen tot computers en gegevens van jouw organisatie. Als je SSO-diensten gebruikt, is 2FA op de werkplek eenvoudig schaalbaar. Je kunt 2FA ook uitbreiden naar andere applicaties binnen de organisatie die 2FA vereisen, waaronder Zivver. Het is ook mogelijk om 2FA alleen toe te passen op de mailbox om aan deze eis te voldoen. De meeste mailoplossingen zijn hier standaard geschikt voor (of geschikt voor te maken).

Intern kan het voorkomen dat toegang tot het interne netwerk of toegang tot de fysieke werkplek als tweede factor wordt beschouwd. Let op: dit is feitelijk geen beveiliging conform eIDAS substantieel, maar wordt mogelijk wel gedoogd.

Verstuur notificatieberichten namens het organisatie-domein

Vereist voor NTA 7516 eis: 6.1.7

Er moet gegarandeerd zijn dat de verzender de herkomst van een ad-hoc-bericht met persoonlijke gezondheidsgegevens niet kan ontkennen.

Zorg er daarom voor dat binnen Zivver DKIM en SPF zijn ingesteld, zodat Zivver namens het organisatie-domein notificatieberichten kan versturen (en niet vanuit noreply@zivver.com). Volg onderstaande stappen om te controleren of dit is ingesteld:

Stap 1: Ga in Zivver naar Organisatie-instellingen >

Algemeen > Domeinnamen.

Stap 2: Controleer per domein de Verzenden van eigen domein-instellingen van jouw organisatie.

- Zie je:

- DKIM aan en

- SPF aan

- Zo niet, ga dan door naar stap 3 om de juiste TXT-records op te nemen in de DNS-instellingen van je domeinnaam.

Stap 3: Log in op het portaal van jouw hostingprovider (registrar).

Stap 4: Creëer de volgende extra DNS-records:

- Voor DKIM

- Voor SPF

Gebruik hiervoor de variabelen die je vindt onder Organisatie-instellingen >

Algemeen > Domeinnamen, waarbij je klikt op het pijltje aan de rechterkant. Staat jouw domein hier niet tussen? Voeg het dan toe met de knop .

Kom je hier niet uit, dan kun je contact opnemen met Zivver via enterprise@zivver.com.

Je dient ook gebruik te maken van e-mailadressen waarmee de afzender daadwerkelijk kan worden geïdentificeerd. Bijvoorbeeld:

- In

Van: “piet@ziekenhuis.nl”is de afzender visueel herkenbaar. - In

Van: "2kjrhaja@hjaahr.tr”is de afzender niet visueel herkenbaar.

Stel DMARC in voor de inkomende mailserver

Vereist voor NTA 7516 eis: 6.1.7

Jouw eigen e-mailserver is verantwoordelijk voor inkomende e-mail (‘primaire MX’). Organisaties moeten DMARC op deze server zelf instellen om de veiligheid van inkomende e-mail te waarborgen.

Controleer als volgt of DMARC correct is ingesteld:

Stap 1: Ga naar https://internet.nl/.

Stap 2: Vul jouw domein(en) in onder Test je e-mail.

Stap 3: Controleer de resultaten onder Echtheidswaarmerken tegen phishing.

- Staan er vinkjes bij DMARC aanwezigheid en DMARC policy? Goed nieuws! Jouw organisatie heeft DMARC al ingesteld op de inkomende mailserver.

- Zo niet, neem dan contact op met jouw mailserveraanbieder om de mogelijkheden te bespreken.

Zorg dat opgeslagen e-mails niet in onbevoegde handen kunnen vallen

Vereist voor NTA 7516 eis: 6.1.9, 6.1.13 en 7.2

Zorg ervoor dat opgeslagen berichten niet toegankelijk zijn voor onbevoegden (6.1.9, 7.2)

Het beveiligen van de e-mailserver waar berichten worden opgeslagen is een van de maatregelen die vereist zijn om interoperabiliteit tussen e-maildiensten mogelijk te maken. Toegang tot opgeslagen ad-hoc-berichten door partijen zonder geldige grond moet onmogelijk zijn. De opgeslagen berichtgegevens moeten in het geval ze onverhoopt in handen van onbevoegden komen, onleesbaar zijn. Organisaties dienen te waarborgen dat:

- Berichten versleuteld worden opgeslagen op zowel de e-mailservers van leveranciers als op de servers van de cliëntsoftware binnen de Europese Economische Ruimte (EER).

- Onbevoegden geen toegang hebben tot de data of de sleutels die toegang geven tot de informatie.

- Er met alle leveranciers die betrokken zijn bij het verzenden en ontvangen van e-mail met persoonlijke gezondheidsinformatie een (verwerkers)overeenkomst is afgesloten.

Voor alle berichten die via Zivver worden verzonden en ontvangen is dit geregeld, maar veel organisaties gebruiken hun eigen e-mailserver voor opslag, archivering of journaling. Jouw organisatie dient zelf voor passende encryptie van de berichten te zorgen in de volgende gevallen:

- Als de organisatie de eigen mailserver gebruikt voor inkomende NTA-e-mails, dient de server passende versleuteling te hebben.

- Als er een onversleutelde kopie van de Zivver-berichten wordt opgeslagen, dient het lokale systeem en/of de opslaglocatie van het gebruikersprofiel passende versleuteling te hebben.

Controleer bij jouw technisch en/of functioneel beheerder van de e-mailomgeving of de reguliere e-mailserver hieraan voldoet.

Zorg ervoor dat opgeslagen berichten niet buiten de Europese Economische Ruimte (EER) kunnen belanden (6.1.13)

Ad-hoc-berichtenverkeer mag niet in non-compatibele jurisdicties terechtkomen. Dit betekent dat berichten die onder de verantwoordelijkheid van de organisatie vallen, moeten worden opgeslagen binnen de Europese Economische Ruimte (EER).

Ad-hoc-berichtenverkeer mag alleen in overeenstemming met de AVG de buitengrenzen van de EER overschrijden.

- Voor het verzenden van ad-hoc-berichten voldoet jouw organisatie aan deze eis door te werken met Zivver.

- De eigen (inkomende) mailserver van de organisatie moet zich in de EER bevinden om ook aan deze eis te voldoen voor het ontvangen van ad-hoc-berichten.

- Maak je gebruik van een on-premise mailserver, dan is dit waarschijnlijk al geborgd.

- Maak je gebruik van een cloud-e-maildienst, zorg dan dat je een dienst gebruikt die garandeert dat data alleen binnen de Europese Economische Ruimte (EER) wordt opgeslagen.

- Controleer dit bij twijfel bij jouw aanbieder.

- De organisatie dient ervoor te zorgen dat, als ad-hoc-berichtenverkeer de buitengrenzen van de EER overschrijdt, dit in overeenstemming met de AVG gebeurt. Overleg bij twijfel met de FG van jouw organisatie.

Waarborg dat authenticatiegegevens van ontvangende personen bekend en geverifieerd zijn

Vereist voor NTA 7516 eis: 6.1.10

De NTA 7516 vereist dat de inhoud van ad-hoc-berichtenverkeer uitsluitend door de beoogde ontvanger kan worden gelezen en/of verwerkt, door het toepassen van een authenticatiemiddel met het juiste betrouwbaarheidsniveau. Verstuurde e-mails met persoonlijke gezondheidsinformatie voor ontvangers die niet voldoen aan de NTA mogen alleen toegankelijk zijn nadat de ontvanger zich heeft geauthenticeerd met 2FA op het niveau ‘substantieel’, bijvoorbeeld via een SMS naar een geverifieerd telefoonnummer. Dit verifieert dat de ontvanger daadwerkelijk de beoogde persoon is. Als organisatie moet je daarnaast beleid opstellen om waar mogelijk de authenticatiegegevens van ontvangers beschikbaar en geverifieerd te hebben.

Zivver biedt verschillende methodes om de ontvangende persoon te verifiëren via 2FA. Vooralsnog voldoet alleen de (geverifieerde) SMS-code aan de gestelde eisen van de NTA. Zivver raadt aan om in alle interne en externe communicatie het belang van 2FA te benadrukken. Geef medewerkers daarnaast de juiste handvatten om altijd de correcte keuze bij ontvangerscontrole te maken en zo het juiste betrouwbaarheidsniveau te realiseren.

Om dit te vergemakkelijken raadt Zivver aan gedeelde ontvangerverificatie te gebruiken. Hierdoor kunnen standaardverificatiemethoden voor ontvangers op organisatieniveau worden beheerd. Gebruikers binnen je organisatie gebruiken automatisch de verificatiemethoden uit deze lijst. Lees hier hoe je dit instelt.

Authenticeren met een betrouwbaarheidsniveau ‘substantieel’ vereist minimaal 2FA met een gecontroleerd uitgifteproces van het authenticatiemiddel. Maak hierbij effectief gebruik van doelbinding. Mogelijk moeten huidige processen hiervoor worden aangepast. Leg bijvoorbeeld mobiele nummers vast tijdens intakegesprekken en/of het registratieproces, zodat de juistheid van het telefoonnummer persoonlijk kan worden gecontroleerd.

In verband met het ontbreken van breed beschikbare authenticatiemiddelen van het niveau ‘substantieel’ en ‘hoog’ zijn de volgende afspraken gemaakt:

“Er wordt in NTA 7516 veelvuldig gerefereerd aan authenticatiemiddelen met betrouwbaarheidsniveau ‘substantieel’ en ‘hoog’. Deze zijn voor de persoon en ook de professional nog niet breed beschikbaar. Zolang deze middelen nog niet beschikbaar zijn, moet een authenticatiemiddel worden gebruikt met het hoogst haalbare betrouwbaarheidsniveau dat breed beschikbaar is.”

Bron: NTA 7516:2019 Pagina 8 - Inleiding

In de praktijk betekent dit dat waar mogelijk een geverifieerde SMS-code als authenticatiemiddel gebruikt dient te worden.

Voer ‘security by default’ in door veilige e-mail automatisch aan te zetten bij gevoelige informatie

Vereist voor NTA 7516 eis: 6.1.16

NTA 7516 vereist dat veilig verzenden de standaard is bij het versturen van persoonlijke gezondheidsinformatie, ook wel bekend als ‘security by default’. Veilig verzenden moet daarom standaard ingeschakeld zijn: het gebruik van de normale verzendknop moet ertoe leiden dat berichten veilig worden verzonden volgens de NTA.

Wanneer de organisatie Zivver gebruikt voor het ad hoc communiceren van persoonlijke gezondheidsinformatie, wordt aan deze eis voldaan indien de organisatie de optie instelt om Zivver standaard ‘aan’ te zetten bij iedere e-mail of wanneer bepaalde bedrijfsregels dit aanraden.

Stel dit als volgt in:

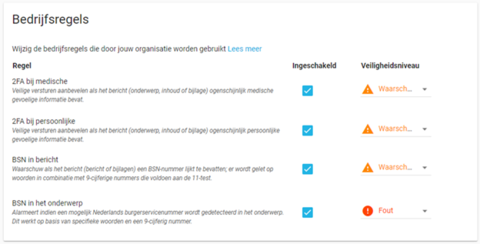

Stap 1: Activeer de bedrijfsregels:

- Ga naar

Organisatie-instellingen >

Beleid > Bedrijfsregels

- Controleer dat ten minste de volgende bedrijfsregels zijn geactiveerd met bijbehorende waarschuwingsniveaus:

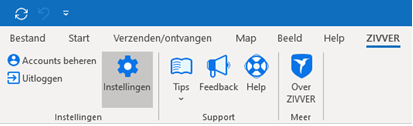

Stap 2: Stel in dat de plugin automatisch wordt ingeschakeld wanneer de bedrijfsregels worden getriggerd. Dit kan centraal voor de gehele organisatie of individueel per medewerker:

Manier 1: Op centraal niveau

- Ga naar

Organisatie-instellingen >

Beleid > Plugin instellingen.

- Zet de optie Automatisch Zivver gebruiken wanneer een bedrijfsregel dit aanbeveelt aan

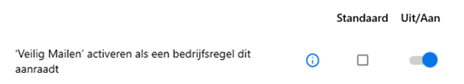

Manier 2: Op individueel niveau

- Communiceer naar medewerkers die te maken hebben met NTA 7516 dat zij de volgende instelling moeten aanzetten:

- Ga naar Outlook > Zivver tab > tune Instellingen

- Zet de optie ‘Veilig mailen’ activeren als een bedrijfsregel dit aanraadt aan

- Ga naar Outlook > Zivver tab > tune Instellingen

Stel beleid en regels op

Vereist voor NTA 7516 eis: 6.1.1, 6.1.8, 6.1.12, 6.3 en 6.4.1

De NTA 7516 vereist dat voor diverse onderwerpen beleid en regels zijn opgesteld en gecommuniceerd naar medewerkers:

- Vastleggen van minimale eisen (NTA 7516 eis: 6.1.1)

- Beleid over autorisatie van verzenders (NTA 7516 eis: 6.1.8)

- Beleid omtrent verzendingsgrond (NTA 7516 eis: 6.1.12)

- Beleid over gebruik (NTA 7516 eis: 6.3)

- Programma over toezicht en naleving (NTA 7516 eis: 6.4.1)

Vastleggen minimale eisen (6.1.1)

Organisaties dienen de minimale eisen en de invulling daarvan vast te leggen voor alle normatieve criteria van de NTA 7516.

Jouw organisatie dient zelf een overzicht op te stellen van de minimale eisen (grenswaarden) en de onderbouwing daarvan voor de genoemde criteria van de NTA 7516, voor de paragrafen 6.1.2 - 6.1.19.

Bekijk Voorbeeld Programma van Eisen voor een voorbeeldprogramma van eisen dat als uitgangspunt kan dienen. Zivver heeft dit voor je voorbereid.

Beleid over autorisatie van verzenders (6.1.8)

De organisatie dient beleid op te stellen over welke (soorten) zorgverleners geautoriseerd zijn tot het inzien van en communiceren met of over patiënten/cliënten. Dit beleid dient vertaald te zijn naar de technische toegang tot functionele (team) of gedelegeerde mailboxen.

Beleid omtrent verzendingsgrond (6.1.12)

De organisatie dient beleid op te stellen waarin voor de verzendende professional duidelijk wordt beschreven aan welke regels hij/zij zich moet houden. Het beleid biedt onder meer duidelijkheid over afwegingen rondom geheimhouding. Hierin wordt vastgelegd welke professionals welke verzendingsgronden mogen hanteren en wie toeziet op de uitvoering van het beleid.

Beleid over gebruik (6.3)

Veilig mailen beïnvloedt de bedrijfsvoering. Het is belangrijk om onderlinge afspraken te maken over hoe hiermee om te gaan. De NTA 7516 schrijft voor dat beleid moet worden opgesteld voor verschillende onderdelen:

- Waarneming tijdens afwezigheid Bepaal welke regels gelden bij afwezigheid van een medewerker. Benoem rechten en restricties voor de waarnemende collega.

- Mandatering en delegatie van toegang tot gegevens Beschrijf het beleid rondom mandatering en delegatie. Onder mandatering verstaan we het uitvoeren van acties namens een ander (zoals berichten versturen, verplaatsen, kopiëren of intrekken). Onder delegatie verstaan we het overdragen van bevoegdheden.

- Toegang zonder een directe behandelrelatie Deze regels gelden voor zorgverleners die een patiëntendossier voeren conform de Wet op de geneeskundige behandelovereenkomst (WGBO). Beschrijf onder welke voorwaarden toegang verleend kan worden.

- Toegang tot functionele mailboxen Functionele mailboxen zijn niet rechtstreeks aan één medewerker gekoppeld. Formuleer de voorwaarden voor gebruik en het toegangsbeheer.

- Gebruik van een adresboek Beschrijf de kaders voor het gebruik van individuele of gedeelde adresboeken.

- Intrekken of wijzigen van e-mailberichten Beschrijf onder welke condities e-mailberichten ingetrokken of gewijzigd mogen worden. Zivver biedt deze mogelijkheid, individueel of organisatiebreed.

- Gebruik van geautomatiseerde functies E-maildiensten hebben vaak geautomatiseerde functies zoals filters of regels, automatische doorsturing, leesbevestigingen en automatisch antwoorden.

- Bewaren en vernietigen van e-mailberichten Voor bewaren en vernietigen gelden vaak specifieke wettelijke eisen. Raadpleeg een jurist of brancheorganisatie. Vaak maakt dit onderdeel uit van het privacybeleid.

- Omgang met cryptografische sleutels Leg afspraken vast over toegang tot beveiligingssleutels en mogelijkheden voor forensisch onderzoek. Zivver heeft geen toegang tot berichten of sleutels; gebruikers beheren dit zelf. Beheerders kunnen toegang verlenen voor forensisch onderzoek via wachtwoordreset en verwijderen van 2FA, en een FTP-export van berichten maken.

- Verantwoordelijkheden Formuleer rollen en verantwoordelijkheden voor ad-hoc-berichtenverkeer (medewerkers, FG, CISO, technisch en functioneel beheer).

- Verzendingsgronden Zie toelichting bij Beleid omtrent verzendingsgrond (6.1.12).

- Continuïteit bij uitval van e-mailprovider Beschrijf hoe dienstverlening wordt voortgezet bij faillissement van de provider, volgens afspraken in de verwerkersovereenkomst met Zivver.

- Informeren van personen over veilige e-mail Informeer de doelgroep over veilig communiceren. Gebruik Zivver’s communicatietemplates voor heldere communicatie.

Programma over toezicht en naleving (6.4.1)

Er moet een programma worden vastgesteld waarmee:

- Continu de naleving van de gebruiksregels (zie 6.3) wordt gemonitord;

- Jaarlijks de geschiktheid van geselecteerde en geïmplementeerde communicatiemogelijkheden wordt beoordeeld aan de hand van vastgestelde criteria;

- Tweejaarlijks de vastgelegde criteria worden geëvalueerd op geschiktheid en passendheid.

Pas logging toe op berichten die via de reguliere mailserver verzonden en ontvangen worden

Vereist voor NTA 7516 eis: 6.4.2

De organisatie dient, aanvullend op de logging die binnen Zivver plaatsvindt, logging toe te passen op ad-hoc-berichtenverkeer met persoonlijke gezondheidsinformatie dat via de reguliere ontvangende mailserver verloopt (buiten Zivver-conversaties). Deze logging dient tevens te voldoen aan de eisen van de NEN 7513:2018 (met uitzondering van hoofdstuk 6.2 en 7).

Zivver raadt aan om bij de leverancier van jouw mailserver na te gaan of hieraan wordt voldaan.

Richt een systeem in zodat personen op eigen initiatief veilig ad hoc berichten kunnen versturen aan je organisatie en maak dit breed bekend

Vereist voor NTA 7516 eis: 6.5

Conform de NTA moeten organisaties personen een mogelijkheid bieden om op eigen initiatief veilige ad-hoc-berichten te versturen aan de organisatie. Deze aangeboden methode moet bovendien op brede schaal bekendgemaakt worden, bijvoorbeeld via de website van de organisatie.

Met Zivver kan je dit eenvoudig faciliteren via Zivver’s conversatiestarters. Als jouw organisatie deze al gebruikt en dit op de website kenbaar maakt, dan voldoet de organisatie al aan dit criterium. Wil je aan deze eis voldoen door gebruik te maken van Zivver’s conversatiestarters en/of wil je weten hoe je deze in een website integreert, neem dan contact op met sales@zivver.com.

Ben je voornemens om op een andere manier aan deze eis te voldoen? Let er dan op dat de aangeboden methode te gebruiken is door iedereen met voor particulieren gebruikelijke internetvoorzieningen en dat de methode eenvoudig te gebruiken is, zonder dat een account nodig is.

Beveilig het e-maildomein en de (inkomende) e-mailserver (met DANE of Trusted Certificate)

Vereist voor NTA 7516 eis: 7.2

Een belangrijk voordeel van NTA 7516 is dat berichten kunnen worden uitgewisseld tussen verschillende beschikbare oplossingen, ongeacht de leverancier. Dit concept staat ook bekend als interoperabiliteit of multikanaalcommunicatie. In de praktijk moeten leveranciers ervoor zorgen dat hun product kan communiceren met andere oplossingen, zodat ontvangers geen problemen meer ondervinden als de afzender een andere beveiligde oplossing gebruikt. Dankzij deze interoperabiliteit kan elke partij beveiligde berichten ontvangen in hun favoriete NTA 7516-compliant applicatie, vergelijkbaar met hoe iedereen nu naadloos met elkaar kan bellen zonder dezelfde telefoonprovider te hoeven gebruiken.

Om interoperabel berichten te kunnen versturen conform NTA 7516, dien je het e-maildomein en de (inkomende) e-mailserver te beveiligen (met DANE of Trusted Certificate). Dit omvat de volgende eisen:

- Het e-maildomein moet beveiligd zijn met DNSSEC;

- De inkomende e-mailserver moet DANE of PKIX ondersteunen;

- De inkomende e-mailserver moet TLS 1.2 of hoger ondersteunen.

Uit een scan die Zivver heeft uitgevoerd op de e-maildomeinen van klanten blijkt dat 80% van de organisaties op dit moment al aan deze eisen voldoet. Het grootste deel van de overige organisaties kan met enkele kleine aanpassingen voldoen. Volg de stappen hieronder om te controleren of het e-maildomein en de e-mailserver van jouw organisatie voldoen en, zo niet, welke acties nodig zijn om dit alsnog te realiseren.

Stap 1 Ga in Zivver naar Organisatie-instellingen >

Algemeen > Domeinnamen.

Stap 2 Controleer per domein de DNS-instellingen van jouw organisatie. Zie je onder het kopje NTA7516 directe levering DANE / DNSSEC aan staan? Dan voldoet jouw organisatie al aan de NTA 7516-eisen voor het beveiligen van het e-maildomein en de (inkomende) e-mailserver. Gefeliciteerd! Je kunt nu verder naar stap 4. Zo niet, ga verder naar stap 3.

Stap 3 Met het -knopje kun je meer informatie bekijken over de DANE / DNSSEC-instellingen. Onderneem per domein de onderstaande stappen, afhankelijk van jouw situatie:

Situatie 1:

DNSSEC domein niet gevonden

DNSSEC mailserver aan

TLSA aan

PKIX aan

Het lijkt erop dat DNSSEC niet is geactiveerd op jouw domeinnaam. Neem contact op met je hostingprovider (registrar) om dit in te schakelen. Ga vervolgens verder naar stap 4.

Situatie 2:

DNSSEC domein aan

DNSSEC mailserver aan

TLSA niet gevonden

PKIX uit

Het lijkt erop dat de mailserver achter je domeinnaam geen DANE ondersteunt en geen PKIX-certificaat heeft. Neem contact op met je IT-afdeling of leverancier om dit in orde te maken. Ga vervolgens verder naar stap 4.

Situatie 3:

DNSSEC domein aan

DNSSEC mailserver niet gevonden

TLSA aan

Het lijkt erop dat DNSSEC niet is geactiveerd voor de mailserver achter je domeinnaam. Neem contact op met je IT-afdeling of leverancier om dit in orde te maken. Ga vervolgens verder naar stap 4.

Situatie 4:

DNSSEC domein niet gevonden

DNSSEC mailserver niet gevonden

TLSA niet gevonden

PKIX uit

Het lijkt erop dat meerdere vereiste onderdelen ontbreken. Raadpleeg de bovenstaande situaties en volg de bijbehorende stappen.

Staat jouw situatie hier niet tussen en kom je er niet uit? Neem dan contact op met Zivver via customersuccess@zivver.com.

Stap 4 Voor de NTA 7516 moet de inkomende e-mailserver ook TLS 1.2 of hoger ondersteunen.

- Ga naar https://ssl-tools.net/mailservers/ en zoek op jouw domeinnaam.

- Scroll naar Servers - Incoming Mails. Bij iedere mailserver moet TLSv1.2 of hoger vermeld staan in de een-na-laatste kolom. Zie het oranje gearceerde gebied in het voorbeeld hieronder.

Is dit niet het geval, neem dan contact op met je IT-afdeling of leverancier om dit in orde te maken.

Heb je vragen of lukt het niet om jouw e-mailserver correct te beveiligen, neem dan contact op via customersuccess@zivver.com.

Richt een eenvoudige manier in om veilige berichten te archiveren (optioneel criterium)

Volgens de NTA 7516 moeten medewerkers met een eenvoudige handeling het bericht veilig in het EPD/ECD/dossier kunnen opnemen, wanneer dit van toepassing is.

Met een veilig bericht wordt in deze paragraaf bedoeld: een bericht dat conform NTA 7516-richtlijnen is verzonden of ontvangen. Dit betreft derhalve verzonden en ontvangen Zivver-berichten, maar kan eventueel ook gaan over berichten met persoonlijke gezondheidsinformatie die d.m.v. interoperabiliteit zijn ontvangen via een andere NTA-compliant communicatiedienstenaanbieder.

Zivver biedt verschillende mogelijkheden om een veilig bericht eenvoudig toe te voegen aan een dossier of systeem:

- Een onversleutelde kopie van het veilige bericht kan worden verstuurd naar de mailbox van de gebruiker waarmee deze (typisch) kan worden gearchiveerd in het systeem.

- Daarnaast kan de Zivver-plugin worden ingesteld om berichten onversleuteld lokaal op te slaan, indien de organisatie dit wenst. Vervolgens kan de huidige archiveringsmethode toegepast worden.

- De medewerker kan ontvangen berichten downloaden als een PDF-document of als een .eml. De laatste bestandsextensie is een acroniem voor e-mail en dit bestand kan in elke mailapplicatie worden geladen. Vervolgens kan de huidige archiveringsmethode toegepast worden.

Wanneer dit voor jouw organisatie relevant is, richt dan een van bovenstaande opties in voor jouw medewerkers.

Voer een self assessment uit

Vereist voor NTA 7516 eis: 6.6

Indien je publiekelijk wilt aangeven dat je voldoet aan de NTA 7516 (wat vereist is om interoperabel berichten te kunnen uitwisselen, zie het volgende actiepunt), moet worden getoetst en vastgesteld dat de organisatie aan alle eisen voldoet. De organisatie kan dit (tot nader order) doen door middel van een self assessment.

Wanneer een organisatie kenbaar maakt dat zij voldoet aan de NTA 7516, maar bij een controle van de Autoriteit Persoonsgegevens blijkt dat dit niet het geval is, wordt dit aangemerkt als fraude.

Met Zivver heb je de garantie dat je als organisatie voldoet aan de criteria uit de NTA 7516 die zijn gesteld aan communicatiedienstenaanbieders, zoals omschreven in dit overzicht.

Als organisatie voldoe je aan deze eis mits je ook voldoet aan de criteria die niet van toepassing zijn op communicatiedienstenaanbieders, zoals in deze handleiding beschreven.

Maak interoperabiliteit conform NTA 7516 kenbaar

Vereist voor NTA 7516 eis: 7.2, 7.3

Wanneer de organisatie aan alle eisen van de NTA 7516 voldoet en interoperabel wil communiceren, dient dit kenbaar te worden gemaakt aan andere NTA 7516-compliant partners via de eigen DNS-instellingen. Volg de onderstaande stappen om ervoor te zorgen dat zowel het uitgaande als inkomende mailverkeer van jouw organisatie conform NTA 7516 interoperabel verloopt.

Uitgaand mailverkeer Om Zivver namens de organisatie uitgaand mailverkeer te laten afhandelen naar andere NTA 7516-partners, dien je dit kenbaar te maken in de organisatie-instellingen van Zivver.

- Stap 1: Ga naar https://app.zivver.com/admin/nta-compliance

- Stap 2: Schakel de checkbox in

- Stap 3: Klik op

Inkomend mailverkeer Om jouw interoperabiliteit onder de NTA 7516 kenbaar te maken naar andere NTA 7516-partners en hiermee jouw inkomende mailverkeer af te handelen, moet er een TXT-record worden opgenomen in de DNS-instellingen van de domeinnaam.

- Log in op het portaal van jouw hostingprovider (registrar)

- Creëer een extra DNS-record met de volgende instellingen:

- Naam: @

- TTL: 5 min

- Type: TXT

- Waarde: v=NTA7516-1;startdate=jaar-maand;enddate=jaar-maand;provider=Zivver

Pas “startdate” aan naar het jaar en de maand waarin de compliancy is ingegaan. Pas “enddate” aan naar het jaar en de maand waarop de certificering verloopt of de eerstvolgende interne audit op de NTA gepland is, bijvoorbeeld:

v=NTA7516-1;startdate=2025-01;enddate=2027-01;provider=Zivver

Lukt dit niet, neem dan contact op met Zivver via enterprise@zivver.com.

DNS-instellingen verwijderen voor NTA-7516

Verwijder het onderstaande TXT-record uit je DNS wanneer je wilt aangeven dat veilige mail niet NTA-7516-compliant kan worden afgeleverd bij jouw mailserver:

v=NTA7516-1;startdate=2025-01;enddate=2027-01;provider=Zivver